Nhiều dịch vụ của Google, bao gồm cả tìm kiếm Google, cũng bị hạn chế hoặc bị kiểm duyệt rất gắt gao ở Trung Quốc đại lục. Thực tế cho thấy, nhiều người dùng tại quốc gia này đã cố gắng vượt qua những hạn chế đó bằng cách sử dụng nhiều công cụ khác nhau như VPN.

Các tác nhân đe dọa đang lạm dụng tài khoản Google Ads để tạo quảng cáo độc hại và điều hướng đến các trang mà người dùng không nghi ngờ để tải xuống Trojan quản trị từ xa (RAT). Các chương trình này cung cấp cho kẻ tấn công toàn quyền kiểm soát máy tính của nạn nhân và khả năng phát tán phần mềm độc hại bổ sung.

Không phải ngẫu nhiên mà các chiến dịch quảng cáo độc hại chủ yếu tập trung vào các ứng dụng bị hạn chế hoặc bị cấm. Các nhà nghiên cứu của Công ty an ninh mạng Malwarebytes (Ireland) cho biết, mặc dù chưa rõ ý định thực sự của các tác nhân đe dọa, nhưng việc thu thập dữ liệu và dò quét có thể là một trong những động cơ của chúng.

Chiến dịch quảng cáo độc hại

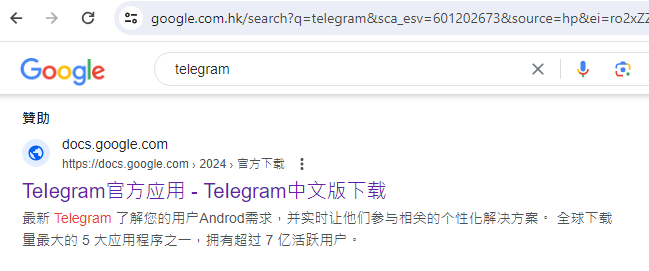

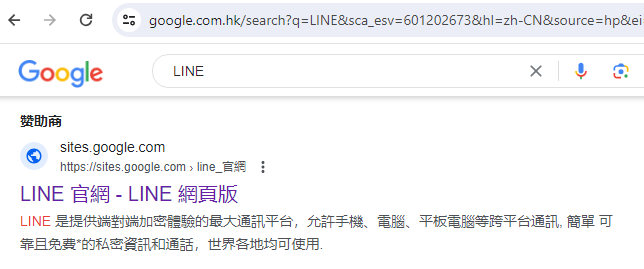

Người dùng truy cập vào địa chỉ google.cn sẽ được chuyển hướng đến google.com.hk, nơi các tìm kiếm được cho là không bị kiểm duyệt. Khi tra cứu từ khóa “telegram” và “LINE”, có thể nhận thấy kết quả tìm kiếm quảng cáo được hiển thị (Hình 1 và Hình 2).

Hình 1. Tìm kiếm Telegram

Hình 2. Tìm kiếm LINE

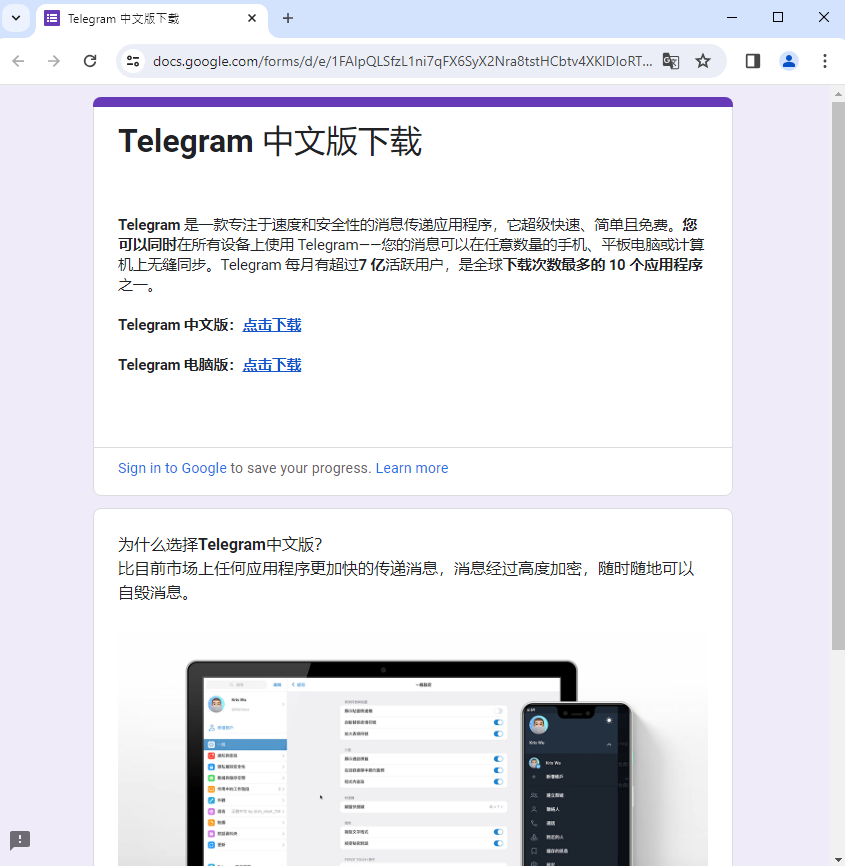

Nếu người dùng truy cập vào các kết quả quảng cáo tìm kiếm ở trên, sẽ hiển thị các dòng mô tả về các ứng dụng, trong đó có thông báo tải xuống ứng dụng phiên bản tiếng Trung của Telegram.

Các nhà nghiên cứu đã xác định được hai tài khoản Google Ads phía sau những quảng cáo này, cả hai đều được liên kết với hồ sơ người dùng ở Nigeria, bao gồm: Interactive Communication Team Limited và Ringier Media Nigeria Limited. Dựa trên số lượng quảng cáo cho mỗi tài khoản trên, các nhà nghiên cứu nhận định rằng chúng có thể đã bị các tác nhân đe dọa chiếm đoạt.

Cơ sở hạ tầng

Các tác nhân đe dọa này dường như dựa vào cơ sở hạ tầng của Google dưới dạng Google Docs hoặc Google Sites. Điều này cho phép kẻ tấn công có thể chèn liên kết để tải xuống hoặc thậm chí chuyển hướng đến các trang web khác mà chúng kiểm soát, nhằm phân phối các tệp trình cài đặt độc hại mà cuối cùng là triển khai các Trojan như PlugX và Gh0st RAT.

Hình 3. Quảng cáo dưới dạng Google Docs

Payload phần mềm độc hại

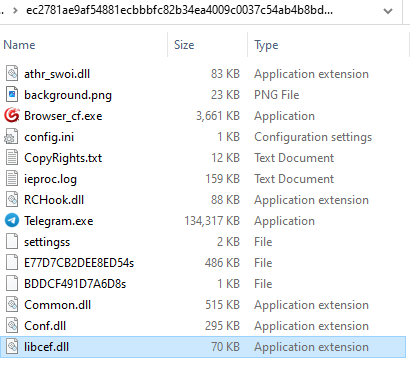

Các nhà nghiên cứu đã thu thập được một số payload từ chiến dịch này, tất cả đều ở định dạng MSI. Một trong số đó đã sử dụng kỹ thuật DLL side-loading, bao gồm việc kết hợp một ứng dụng hợp pháp với một DLL độc hại được tải tự động.

Hình 4. Tệp DLL độc hại

Trong Hình 4, tệp DLL được ký bằng chứng chỉ hiện đã bị thu hồi từ Sharp Brilliance Communication Technology Co., Ltd. Chứng chỉ này gần đây cũng được sử dụng để ký mẫu PlugX RAT (Phần mềm độc hại của tin tặc Trung Quốc cũng thực hiện kỹ thuật DLL side-loading). Trên thực tế, một số phần mềm độc hại trước đây đã được sử dụng trong các chiến dịch khác và là biến thể của Gh0st RAT.

Quảng cáo trực tuyến là một cách thức hiệu quả để tiếp cận một đối tượng nhất định và tất nhiên chúng cũng có thể bị lạm dụng. Những người dùng sống tại các quốc gia nơi các ứng dụng và nền tảng liên lạc bị cấm hoặc hạn chế sẽ cố gắng vượt qua các biện pháp này.

Sự phát triển này diễn ra khi nhóm nghiên cứu bảo mật SpiderLabs của công ty an ninh mạng Trustwave (Mỹ) tiết lộ sự gia tăng đột biến trong việc sử dụng nền tảng lừa đảo dưới dạng dịch vụ (PhaaS) có tên Greatness để tạo các trang thu thập thông tin xác thực có giao diện hợp pháp nhắm mục tiêu đến người dùng Microsoft 365.