Những kẻ tấn công đã che giấu những payload độc hại này và ẩn chúng vào hồ sơ người dùng diễn đàn trên các trang tin tức công nghệ hoặc mô tả video trên nền tảng lưu trữ phương tiện truyền thông, chúng đóng vai trò then chốt trong việc tải xuống và thực thi phần mềm độc hại trong các cuộc tấn công.

Theo công ty an ninh mạng Mandiant (Mỹ), các tin tặc được theo dõi trong chiến dịch này có tên là UNC4990 và đã hoạt động từ năm 2020, chủ yếu nhắm mục tiêu vào người dùng ở Ý.

Lưu trữ payload

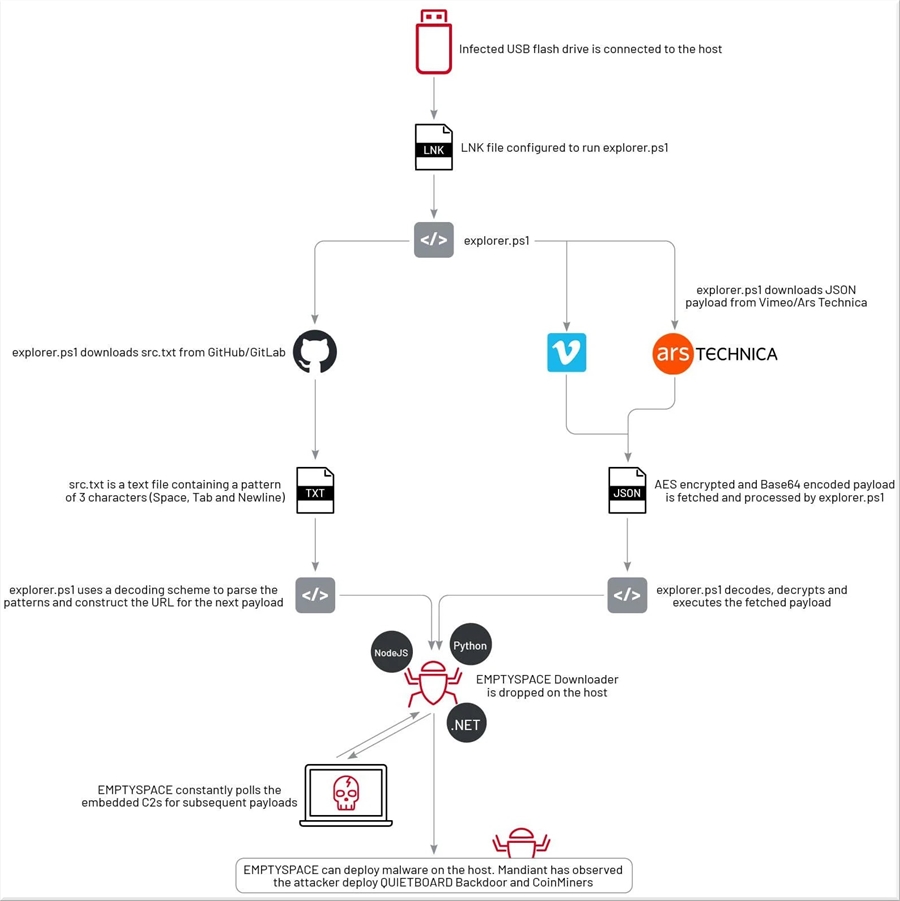

Cuộc tấn công bắt đầu bằng việc nạn nhân nhấp đúp vào tệp shortcut LNK độc hại trên ổ USB. Khi tệp được khởi chạy, nó sẽ thực thi tập lệnh PowerShell explorer.ps1, sau đó tải xuống một payload trung gian giải mã thành một URL được sử dụng để tải xuống và cài đặt trình tải xuống phần mềm độc hại có tên là EMPTYSPACE.

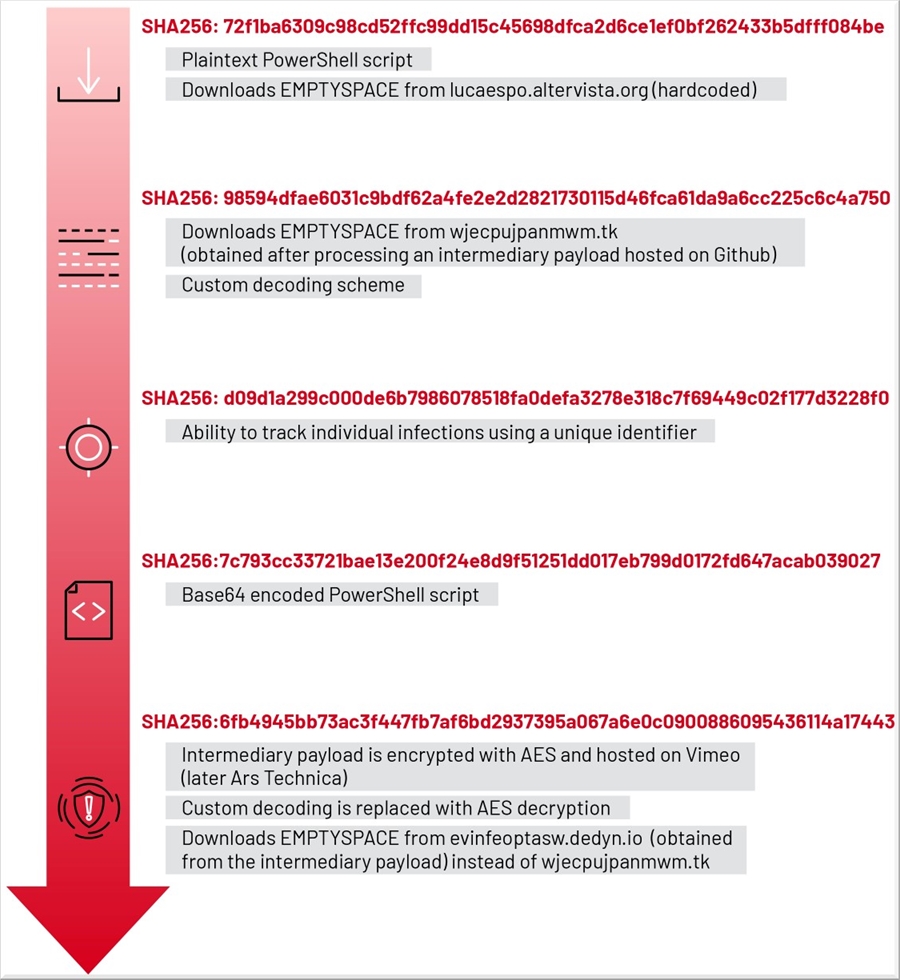

Các tin tặc UNC4990 đã thử một số cách tiếp cận để lưu trữ các payload trung gian, ban đầu sử dụng các tệp văn bản được mã hóa trên GitHub và GitLab, sau đó chuyển sang sử dụng Vimeo và Ars Technica để lưu trữ các payload chuỗi được mã hóa Base64 và mã hóa AES.

Mandiant lưu ý rằng những kẻ tấn công không khai thác lỗ hổng trong các trang web này mà chỉ sử dụng các tính năng thông thường của trang web, như trang Giới thiệu (About page) trong hồ sơ diễn đàn Ars Technica hoặc mô tả video Vimeo, để bí mật lưu trữ payload bị xáo trộn mà không gây nghi ngờ.

Ngoài ra, các payload này không đe dọa trực tiếp đến khách truy cập của các trang web bị lạm dụng vì chúng chỉ là các chuỗi văn bản vô hại và tất cả các trường hợp được Mandiant ghi nhận hiện đã bị xóa trên các nền tảng bị ảnh hưởng.

Ưu điểm của việc lưu trữ các payload trên nền tảng hợp pháp và có uy tín là chúng được bảo mật bởi hệ thống tin cậy, giảm khả năng bị gắn cờ là đáng ngờ. Hơn nữa, các tác nhân đe dọa được hưởng lợi từ mạng phân phối nội dung (CDN) của các nền tảng đó và có khả năng phục hồi khi bị gỡ bỏ. Việc nhúng payload vào nội dung hợp pháp và xáo trộn nó với lưu lượng truy cập hợp pháp khiến việc xác định và loại bỏ mã độc trở nên khó khăn hơn.

Hình 1. Mô phỏng chiến dịch tấn công của UNC4990 (Nguồn: Mandiant)

Tải backdoor QUIETBOARD

Tập lệnh PowerShell giải mã và thực thi payload trung gian được tìm nạp từ các trang web hợp pháp và nhúng phần mềm độc hại EMPTYSPACE trên hệ thống bị nhiễm, thiết lập liên lạc với máy chủ điều khiển và ra lệnh (C2) do tin tặc kiểm soát.

Hình 2. Sự phát triển của tập lệnh PowerShell (Nguồn: Mandiant)

Trong các giai đoạn tiếp theo của cuộc tấn công, EMPTYSPACE tải xuống một backdoor có tên là QUIETBOARD, cũng như các công cụ khai thác tiền điện tử để khai thác các nền tảng Monero, Ethereum, Dogecoin và Bitcoin. Các địa chỉ ví được liên kết với chiến dịch này đã kiếm được lợi nhuận vượt quá 55.000 USD (chưa tính đến Monero).

Theo các nhà nghiên cứu, QUIETBOARD là một backdoor đa thành phần phức tạp với nhiều khả năng, bao gồm:

- Thực thi các lệnh hoặc tập lệnh nhận được từ máy chủ C2.

- Thực thi mã Python nhận được từ máy chủ C2.

- Thay đổi bộ nhớ đệm.

- Lây nhiễm thông qua USB/ổ đĩa di động để phát tán phần mềm độc hại trên các hệ thống khác.

- Chụp ảnh màn hình.

- Thu thập thông tin chi tiết về hệ thống mạng.

- Xác định vị trí địa lý của hệ thống nạn nhân.

Ngoài ra, backdoor QUIETBOARD cũng thiết lập tính bền vững trong quá trình khởi động lại hệ thống và hỗ trợ linh hoạt các chức năng mới thông qua các mô-đun bổ sung. Mandiant nhấn mạnh, bất chấp các biện pháp bảo vệ thông thường, phần mềm độc hại dựa trên USB vẫn tiếp tục gây ra mối đe dọa đáng kể và hỗ trựo tội phạm mạng như một phương tiện lây nhiễm hiệu quả.